24 de janeiro de 2022

Quando a inflexibilidade é benéfica

Em um artigo recente publicado em nosso blog sobre “Como proteger os seus backups de ataques de Ransonware” (ver artigo) e denominado como proteger os seus backups de ataques de ransomware, exploramos os métodos e vetores mais modernos utilizados durante um ataque e descobrimos fatos alarmantes sobre a abrangência dos ataques nos próximos anos. Vamos agora explorar o fato de que a inflexibilidade pode representar a diferença entre um ataque bem-sucedido ou a incapacidade do mesmo ser realizado com sucesso. Quando falamos de tecnologia, a palavra inflexibilidade pode soar um tanto quanto pejorativa e até mesmo discriminatória, quando não é tratada como um ponto negativo em vários aspectos, porém, é esta inflexibilidade que pode salvar vidas, literalmente. Mas do que se trata na prática esta inflexibilidade e como ela pode ser benéfica na estratégia de segurança cibernética? É isso que vamos discutir agora.

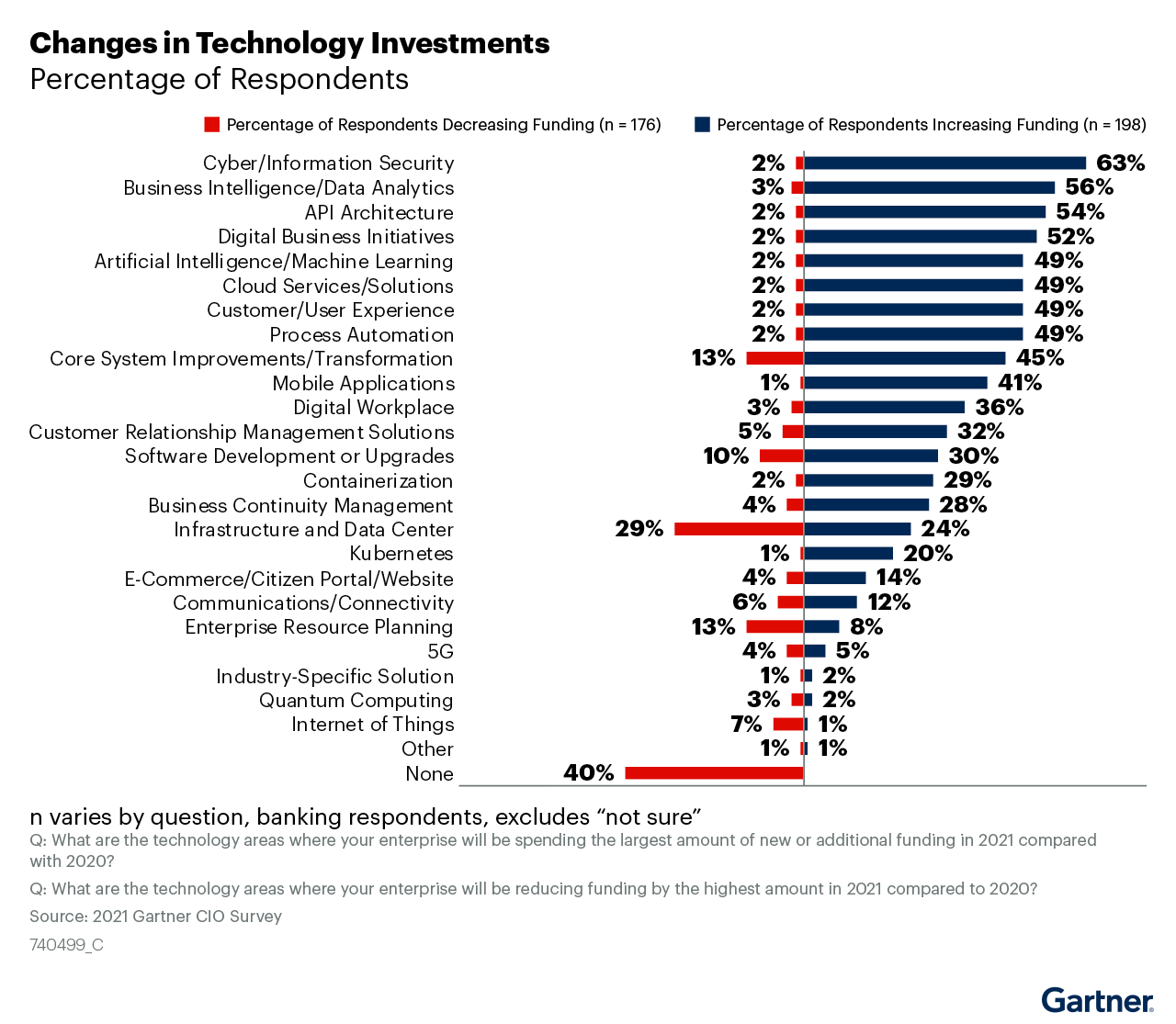

Segundo uma pesquisa do Gartner feita com CIOs do mundo todo e publicada no estudo datado de maio de 2021 e chamado Innovation Insight for Leveraging Isolated Recovery Environments and Immutable Data Vaults to Protect and Recover From Ransomware, os CIOs indicaram um remanejamento dos investimentos em tecnologia, com as organizações (61%) ampliando seus investimentos em “cibersegurança”:

Uma situação que vem sendo reportada com frequência é aumento dos ataques com foco nos repositórios e sistemas de backup que justamente são necessários para a recuperação dos sistemas após os ataques. Desta forma novos termos vem a mesa para avaliação e causam muitas dúvidas sobre sua viabilidade. Algumas destas “novas” tecnologias são o “Air gapping”, backup imutável, ambiente isolado de recuperação e repositório de dados imutável. Quando usamos as palavras imutabilidade, isolado, “gap”, automaticamente vem a mente a palavra inflexibilidade. E são estas tecnologias que dificultam o trabalho dos ataques.

Pode parecer óbvio, mas é importante destacar quais são os principais benefícios da adoção destas estratégias para proteção de dados:

1 – Proteger os sistemas mais críticos de um ataque em caso de falhas em todos os sistemas primários de proteção e recuperação;

2 – Proteger os dados e sistemas de backup de serem modificados ou pior, apagados durante um ataque, seja ele oriundo de uma fonte interna ou externa;

3 – Identificar dados que porventura já estejam comprometidos nos backups atuais e remediar a situação prematuramente;

4 – Prover todas as ferramentas, infraestrutura, recursos e processos para identificar, detectar, replicar, higienizar e recuperar sistemas infectados.

– Leia também:

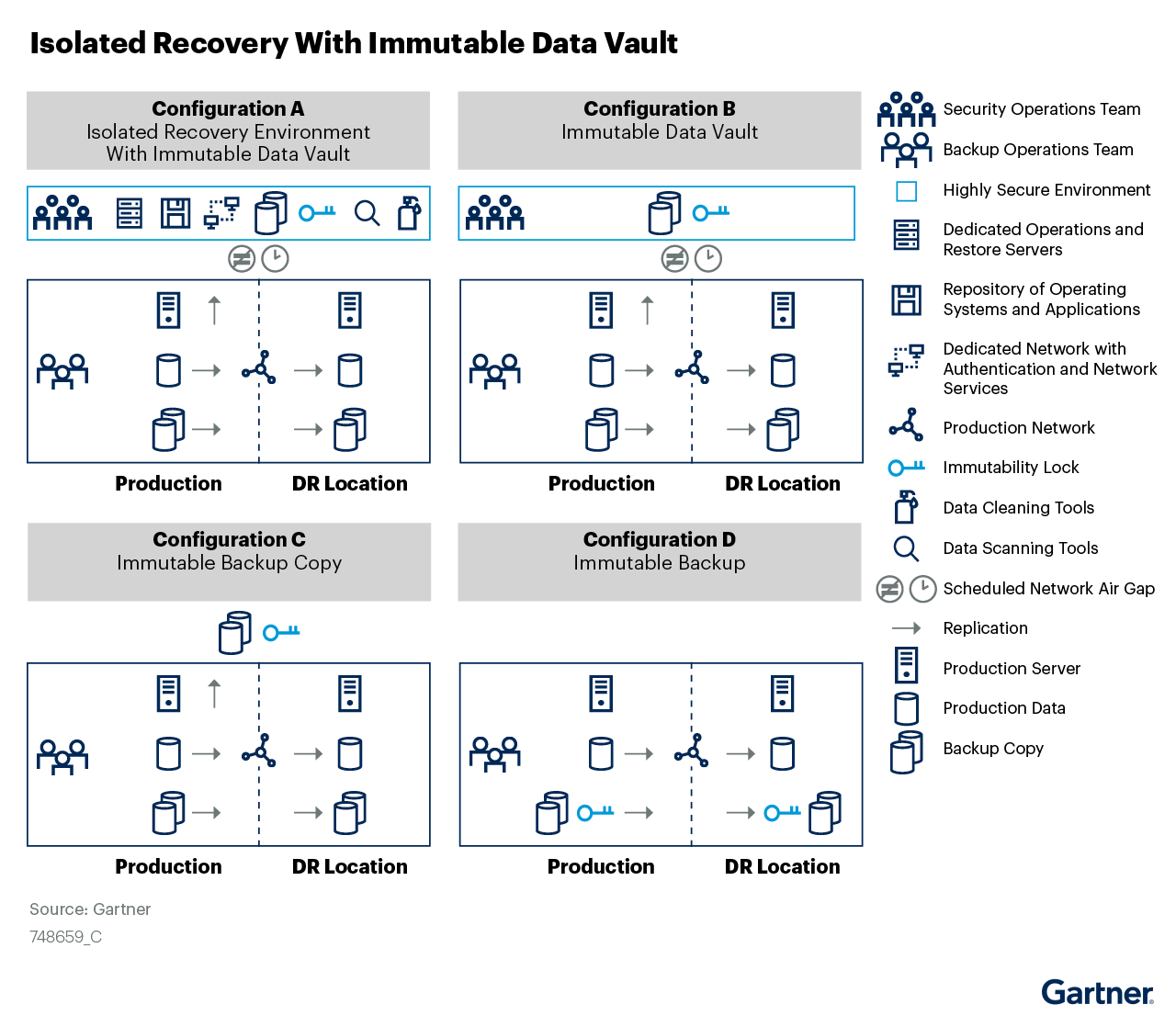

>>> O que é Disaster Recovery?

Pode parecer complexo e revolucionário quando olhamos o contexto inteiro de tecnologias disponíveis, mas é importante destacar que cada uma delas pode ser aplicada isoladamente, e de forma escalar para garantir já de início um nível de proteção elevado. A estratégia mais simples de implementar e com grande eficiência é a adoção do repositório imutável. Trata-se de um ambiente fisicamente isolado, com acesso restrito e onde qualquer operação somente é possível de ser realizada, localmente, ou seja, em presença física. Este repositório pode armazenar todo o backup ou apenas porções essenciais e a estes dados é aplicada uma proteção contra gravação. Além disso, apenas tráfego de dados restrito e monitorado é permitido, evitando qualquer tentativa de rastreamento e descoberta automática, isolando possíveis vulnerabilidades do software envolvido. Em resumo, não se pode atacar o que não consegue ver. Esta é a estratégia.

Além disso, a evolução contínua do processo pode ser atingida com a adoção de estratégias avançadas de proteção como a adoção conjunta de repositórios imutáveis e ambientes isolados de recuperação:

A estratégia completa provê o mais alto nível de segurança e protege o ambiente contra ameaças internas e outras formas de “hacking”, garantindo a continuidade do negócio mesmo sob condições extremas e adversas.

Mas para que a aplicação da tecnologia faça sentido, além da metodologia corretamente aplicada, é importante observar alguns pontos adicionais. Um ponto que não pode ser desprezado é a escolha do fornecedor do hardware e software envolvido.

Vários players do mercado têm investido grande parcela em pesquisa e desenvolvimento de suas soluções com vistas a recursos avançados de segurança. Um destes players é a HPE. Com sua solução HPE StoreOnce, a construção de repositórios de dados extremamente seguros é feita de forma acelerada e alinhada as estratégias discutidas neste texto.

O HPE StoreOnce é um dispositivo de backup desenvolvido para uma finalidade específica que inclui isolar efetivamente dados críticos onde os invasores não podem ter impacto neles sem recorrer a interações físicas diretas, totalmente alinhado as características de um repositório imutável. A implementação mais avançada de armazenamentos HPE StoreOnce Catalyst (implementação distribuída) protege efetivamente os dados de missão crítica, isolando-os efetivamente dos links de comunicação. A HPE utiliza uma tecnologia avançada chamada Catalyst onde através de uma API que aprimora e simplifica o processo de backup e desduplicação de dados, ao mesmo tempo torna praticamente impossível para o ransomware atacá-lo diretamente. Além disso, para toda a linha de servidores e storages HPE, políticas rígidas de segurança são adotadas desde a concepção do produto até sua entrada em produção, não desprezando etapas cruciais como o processo de fabricação.

Procure nossa equipe e entenda como podemos apoiar em sua estratégia de proteção de dados.

– Leia também:

>>> Backup imutável: sua empresa protegida contra os ataques de ransomware

>>> Cloud Backup: confira as vantagens dessa solução para sua empresa